从业多年,一直以来都觉得圈内大家都过于重视如何投资炒币赚钱,如何暴富而轻视了如何安全的在行业中生存下去。今天CZ发了个推文,深有感触,刚好又受邀跟慢雾SlowMist一起在Cointelegraph做了场关于防范钓鱼的Space,这里来做点总结和建议,为已经在圈里的小伙伴和后来者提个醒

钓鱼(Phishing)攻击顾名思义,就是以各种方式让用户吃到毒饵上钩,然后对黑客暴露自己的密码,私钥或者给与对方钱包乃至电脑的控制权,从而遭到极大损失。

随着加密货币行业的发展和黑客手段的进步,钓鱼方式已经发展到五花八门,而且随着市场热点的进步而不断进化,下面是狮兄总结的一些常见钓鱼方式:

-

伪造发件人,通过邮箱发送钓鱼链接; -

利用搜索引擎上的广告宣传虚假网站; -

利用新用户信息差提供假APP下载链接 -

冒充项目团队成员或组群管理员,机器人主动私聊索要关键信息 -

使用不安全的Discord机器人在官方的Discord频道内发布钓鱼链接; -

与官方域名高度相似的域名及内容发送钓鱼链接; -

提供虚假的合约地址,引诱用户去购买热门代币;

接下来狮兄简单说一下以上各种形式的钓鱼是如何实施以及曾经发生的受害案例

伪造发件人,通过邮箱发送钓鱼链接;

这种方式最近的著名案例是圈内顶级投资人DeFinance的Founder Arthur Cheong在三月遭受的邮件钓鱼攻击。作为圈内经验最丰富的币圈OG,理应比绝大多数人都对各种钓鱼都更有意识和经验,但依然会中招。所以千万不能掉以轻心,认为邮件钓鱼很老土不会上当。

有经验的黑客不是通过广撒网群发的方式来发布钓鱼链接,相反,他们会通过大量的社会工程工作来了解目标的一切情况,并伪造出可以取信的邮件发给你。这个案例中,Arthur收到了他孵化的多个项目其中一个的团队成员发来的邮件,向其请求指导并附上了标题非常合理的PDF文件。当然,这里的发件人是真实存在的,而且的确他们经常会沟通,但这次却是被黑客伪造的,所以当他点开pdf的时候,电脑被植入了病毒从而丢失了他最喜爱的多个珍贵NFT藏品。

应对方式:尽量使用MacOS电脑;尽量不打开带有附件的邮件;如果遇到熟人发的带附件邮件,先跟对方通过别的方式确认,然后打开。

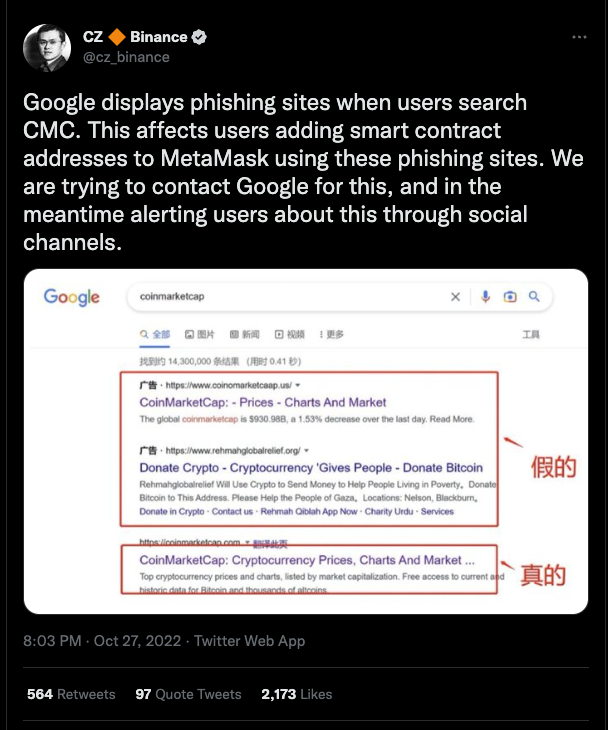

利用搜索引擎上的广告宣传虚假网站;

CZ的推特已经很好的为我们做了案例示范,骗子往往更舍得在搜索引擎上进行广告投资,因为他们的收益远比正版大。狮兄听说过的还有各种引导前往假交易所,假Opensea,假热门项目官网等虚假钓鱼网站。而且,经常得手。

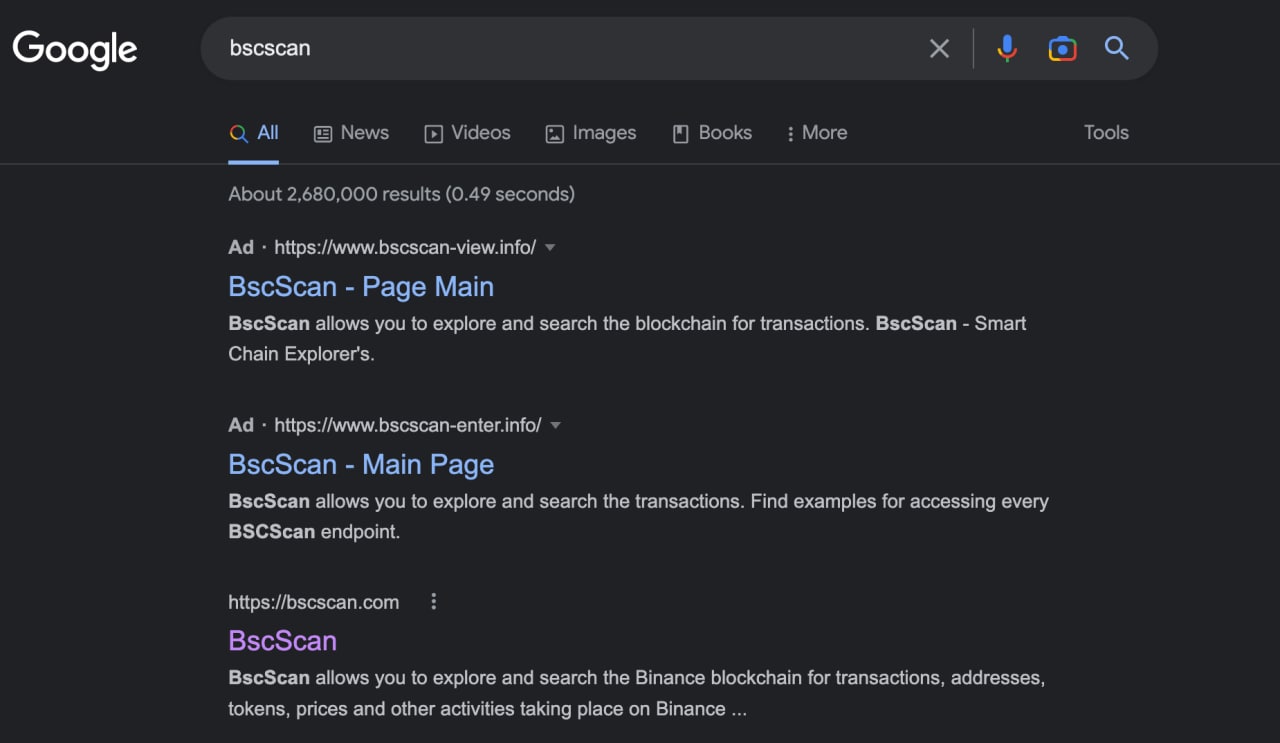

比如大家都知道区块链浏览器是每个链最重要的基础设施之一,如果你不记得具体地址往往会在google里直接搜索。现在你试试搜索BSCScan,出来的前两个带Ad广告标识的结果全都是假的,如果你敢链接上钱包,那结果就是洗劫一空。

应对方式:仔细甄别搜索结果,尽量不采信广告结果。

利用新用户信息差提供假APP下载链接

这里钱包软件是重灾区,曾经有很多人为了下载小狐狸Metamask的手机版而被误导至钓鱼网站,乃至现在依然有很多来源不明的下载网站活跃在搜索引擎中。甚至曾经出现过某国产钱包APP自己没有登陆苹果官方商店而钓鱼版登陆的情况。

应对方式:核对项目官网,从正确的官网链接进入下载页面。

冒充项目团队成员或组群管理员,机器人主动私聊索要关键信息

此种钓鱼常见于电报或者Discord组群中,甚至会出现在微信社区群里。尤其是一些热门项目的电报群里,当你遇到问题希望获得帮助时,一旦你在群里提出问题,往往第一时间私信你来帮忙解决问题的都是骗子。而且这些骗子很有可能头像是项目方的LOGO,名字也是群管理员的名字。在貌似正经的对话几句获取到信任后,对方往往会引诱你提供钱包助记词或者私钥,或者引导你前往可疑链接。

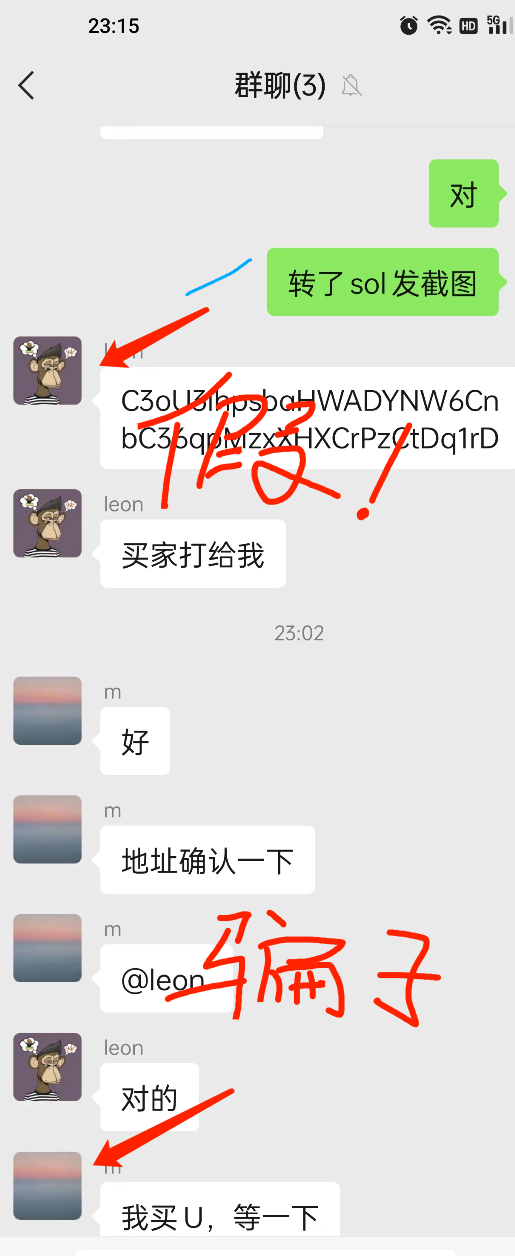

OTC冒充担保人骗局也是常见的路数:

狮兄曾经在社区微信群也碰到过类似的情况,有人仿冒了我的微信头像,然后两个骗子说做跑鞋的场外交易让群主(假冒)担保,如果被骗的用户不知道我真正的微信用户名很可能会因为头像而上当。

应对方式:在所有组群中,项目方和Mod都不会主动私信你,这也是为什么很多项目方会在名字后面加上Never DM First,就是在提醒不要被钓鱼。而微信中如果遇到上图这种需要某大V做背书等的情况,长个心眼先在他别的联系渠道验证一下是否为真人(比如推特私信询问)

使用不安全的Discord机器人在官方的Discord频道内发布钓鱼链接;

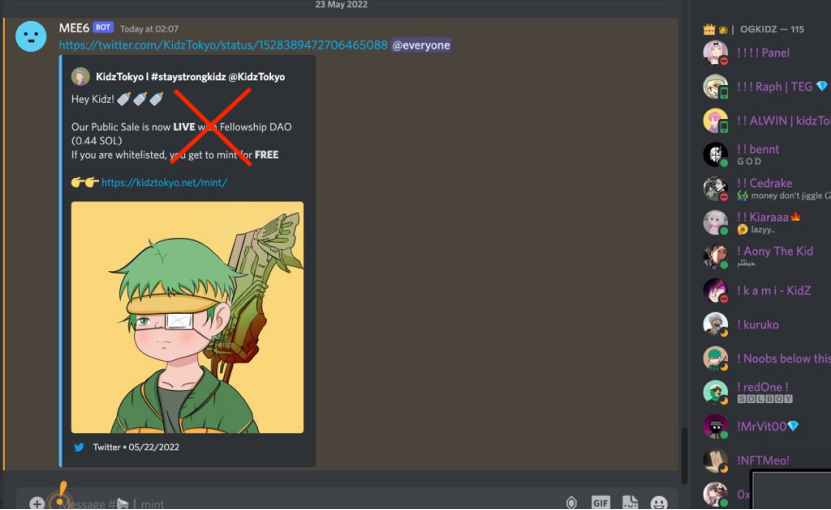

2022年5月23日,Discord的MEE6机器人遭到攻击,导致在一些 Discord 官方服务器中发布了有关铸币的钓鱼网站信息。

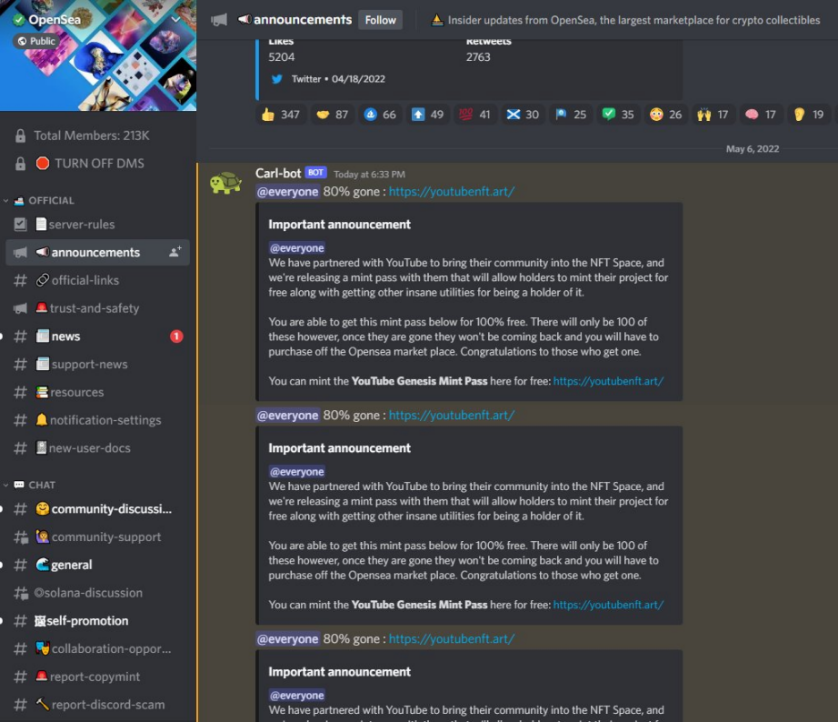

在2022年5月6日,Opensea的官方Discord被黑客入侵,黑客使用机器人账户在频道上发布虚假链接,声称“Opensea与YouTube合作,点击链接制造100个限量版的mint pass NFT”。

现在Discord已经成了钓鱼重灾区,包括BAYC等众多热门项目的DC都被黑过。

应对方式:坚决不在第一时间点击DC里的链接,哪怕是官方发的。等待最少6-8小时以后确认其它第一批冲的人安全了再去点击。不要担心错过什么,安全永远是第一位的。如果真的非要冲一下,记得用一个没有资产的钱包。

与官方域名高度相似的域名及内容发送钓鱼链接;

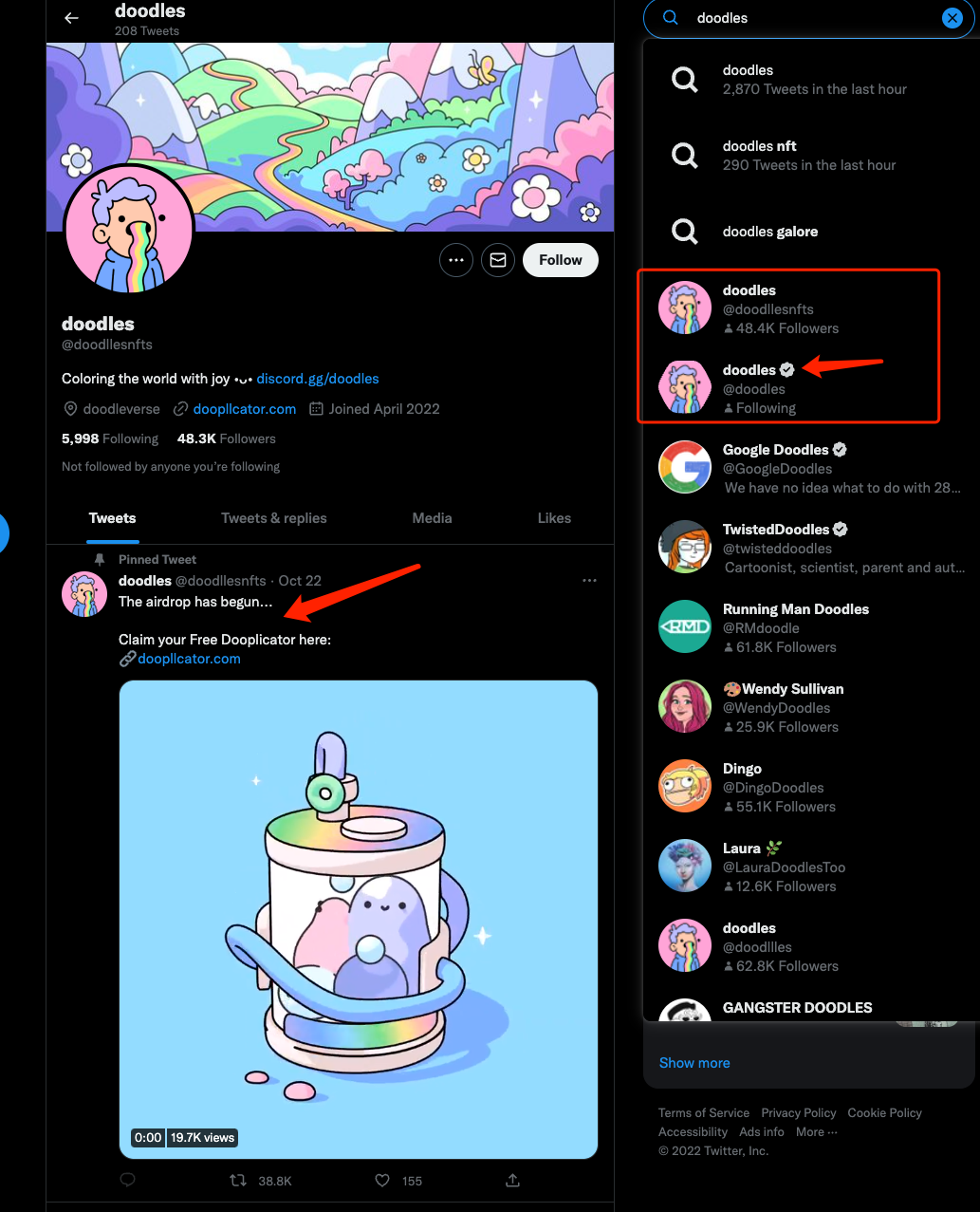

这是非常常见的钓鱼方式,在推特上活跃着大量的假号,他们利用了推特可以重名的特点创造出了大量的名人号,甚至有的因为运营的太好让一些媒体都错误转发。但是在web3世界里,错信就往往意味着资产损失。这里给一个这两天刚刚发现的例子

知名蓝筹NFT Doodles目前有一个钓鱼号正在发空投,如果没有右侧的对比,很多人都看不出假号的问题。他也有大量的粉丝,空投的NFT质量很高,画风与Doodles一致,而且还有很多的赞和转推。

一旦你去领取空投了,那么你的钱包基本就要被清空了。

应对方式:加入一些靠谱的社群(比如土澳大狮兄社区,大狮兄推特:@Broleonaus),要相信如果真有这种Too Good To Be True(太好以至于难以相信)的事情,群里肯定传开了。如果拿不准,先去问了再操作。

提供虚假的合约地址,引诱用户去购买热门代币;

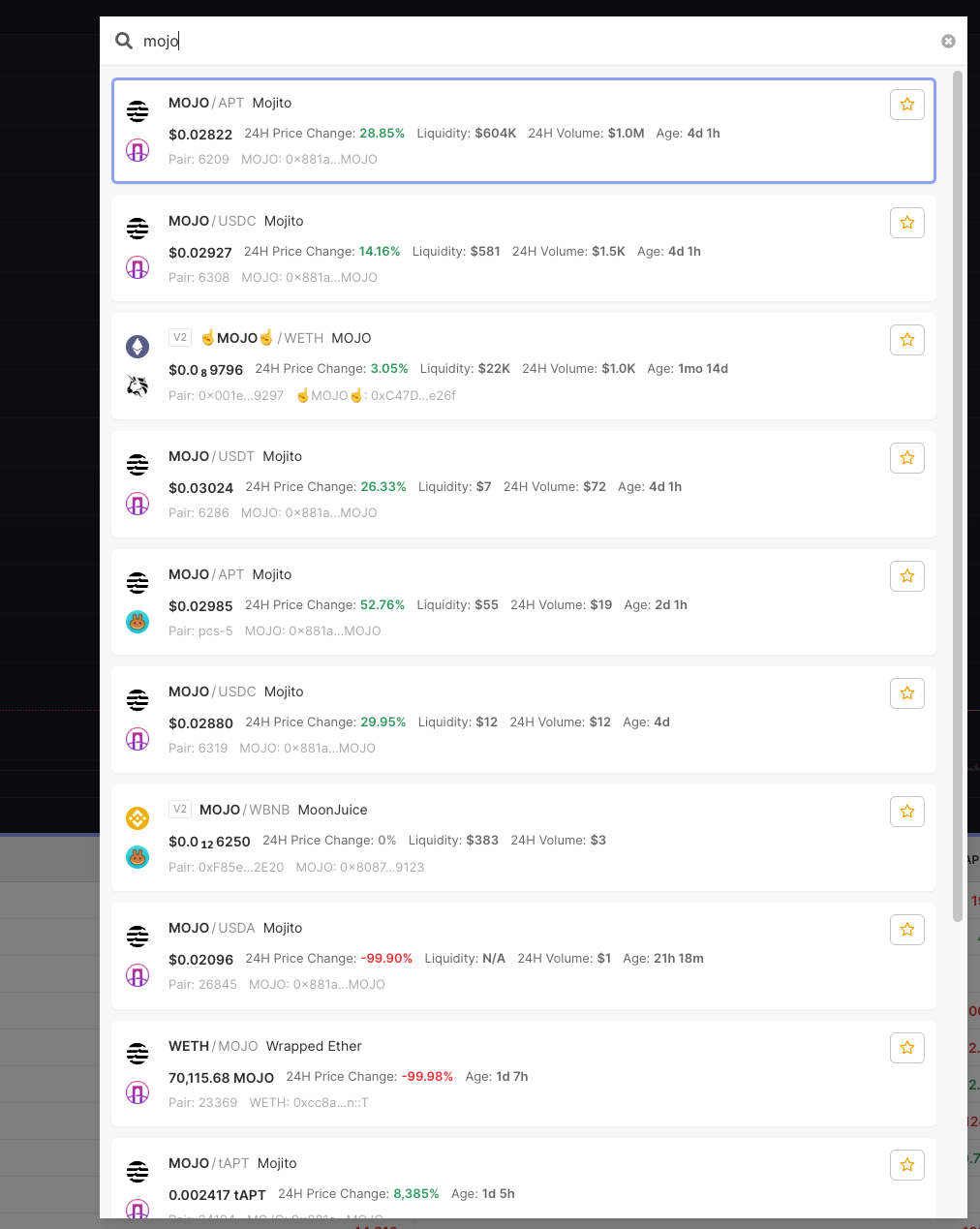

每次市场上出现热门项目,尤其是项目代币还没有上Cex交易所的时候,虚假交易对和合约地址就是满天飞的时候。比如过去几天曾经特别火热的Aptos上第一个IDO项目Mojito,代币MOJO。

在官方即将添加流动性池子的那几个小时,市面上出现了无数MOJO的交易对,当然里面只有一个官方的是真的,其它全部是假的。如果你想要冲进去购买,很可能买到的就是假币。

今年3月也出现过黑客利用通常人们会检查合约地址的前面和后面来判断是否正常,但很少有人会检查完整的地址的心理漏洞,伪造一份前后相同位数的合约来进行钓鱼诈骗。

真正的合约地址是:0x4d224452801ACEd8B2F0aebE155379bb5D594381。

虚假合约是:0x4D221B9c0EE56604186a33F4f2433A3961C94381

应对方式:通过官方的twitter进入正确的项目社区,通过社区的公告来找到正确的合约地址。

如果你的钱包数额较大而且频繁有与外界的交互,那么也要小心被针对性的制作前后相同的钱包,并通过给你钱包发送小额token的方式,让你误以为那是自己的钱包,从而在下次操作的时候把自己的钱误转账过去。

以上只是举例了一些常见的钓鱼方式和场景,实际上道高一尺魔高一丈,在Web3往往由于监管的缺失一旦出现资产损失是非常难以找回的,所以在币圈活跃的钓鱼黑客们会不断的推陈出新,想出更有创意的钓鱼方式。

一旦发现自己中招,第一时间转移资产,与黑客抢时间。同时提醒社区和身边小伙伴,引起其他人的警惕,避免黑客利用从你这里获取的信息祸害其它人。然后保留证据,寻找业内安全相关的专业人士意见建议。

最后,衷心的祝愿读者朋友不会踩到这些坑,成为黑客们鱼肉的对象!之后狮兄应该还会出相关的专题文章,包括如何采用钱包策略,如何稳妥的保存钱包私钥等,希望对大家有所帮助,敬请期待。欢迎订阅我的Mirror频道和follow我的推特账户@BroLeonAus并加入土澳大狮兄社区。