背景

2022年4月12日晚,@cobie观察到当天coinbase公布的几个新币种被一个行为异常的地址提前一天大量购入,链上行为带有很明显的目的性。于是将这个异常信息公布到了twitter。

这个地址在11日购买了大量的加密资产,而这些加密资产出现在第二天,也就是4月12日Coinbase的新币公告中(已在7月1日修改)。

从纽约南区联邦检察官和FBI提起的诉讼书中得知,此次事件主要是内部员工泄密,产品经理Ishan Wahi负责新币发行的事务,还加入了新币发行的机密小组,通过将内部消息泄露给同伙,完成内幕交易获得大量收益。至少从2021年6月至2022年4月,三位被告通过参与内幕交易获得了超过150万美元的非法交易利润。

In total , during the course of the scheme , NIKHIL WAHI and RAMANI collectively caused purchases of at least 25 crypto assets in advance of at least 14 separate Coinbase crypto asset listing announcements.

被起诉人:

- 前 Coinbase 产品经理:Ishan Wahi

- Ishan Wahi 的兄弟:Nikhil Wahi

- Ishan Wahi的朋友:Sameer Ramani

手法复现

找到了FBI向法院提起的起诉书,对照其中的时间和地址描述,找到确切的地址信息;基于得到的嫌疑人地址信息深度分析其交易行为,对未来此类内幕交易事件有更好的监控和防范,对行业起到正向作用。

TRIBE

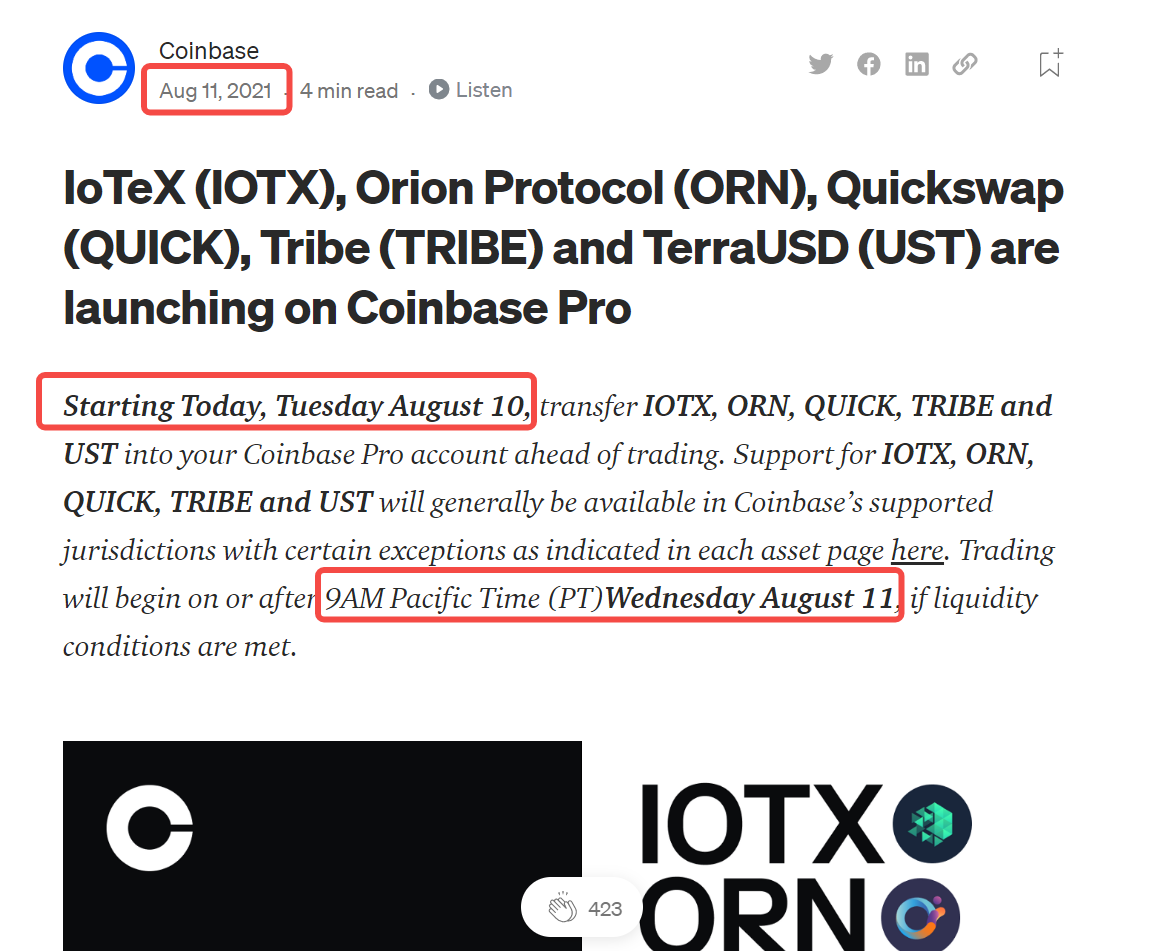

太平洋时间2021年8月10日,Coinbase宣布即将推出IOTX、ORN、QUICK、TRIBE、UST

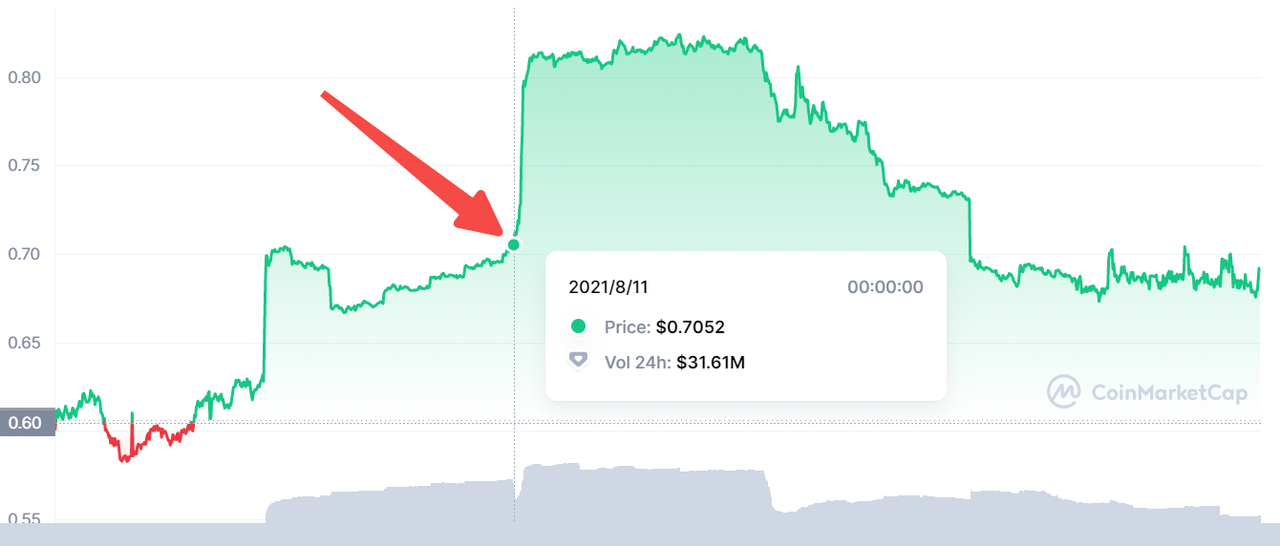

从通知时间的token价格情况可以看到,在通知时间前几分钟价格还是$0.7,之后不久价格就暴涨到$0.8了

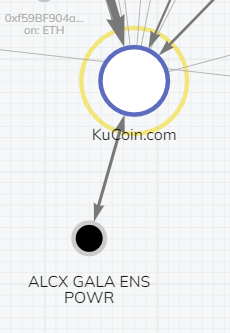

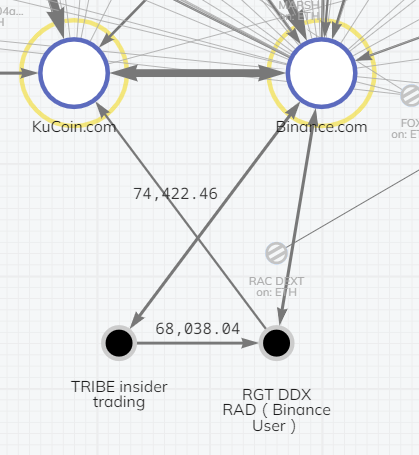

根据大致交易时间范围可以锁定地址:【TRIBE insider trader】0x438F137d98C2624b46F1ed3310600eA5D12B3A18

总结:花了$61,132购买85,860个TRIBE,一天后分两次全部卖出,得到$68,038

内幕交易手法:

- 充值USDC (日期: 2021-07-21):创建全新地址,提前10多天,从binance直接充值USDC到此地址

(0x438F137d98C2624b46F1ed3310600eA5D12B3A18)用于未来购买Token; - 买币 (日期: 2021-08-10):然后在coinbase发出公告前,通过metamask Swap

(metamask swap合约:0x881d40237659c251811cec9c364ef91dc08d300c)购买了$61132.35646的TRIBE,(tx_hash: 0x51386b8b701aa7d90463f4f59102e3accf4955644da1f7e3bc20fb269740fd7c); - 卖币 (日期: 2021-08-11):公告之后币价暴涨,于一天后通两笔交易,通过metamask将TRIBE兑换成$68038.044496的USDC,盈利$7000

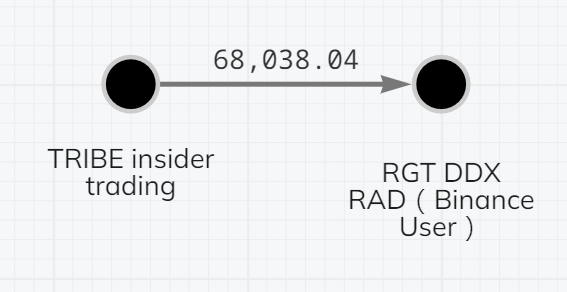

(tx_hash: 0x65c0d244788e362b4b9fe5cfe5fe58c9271e4973c227bc73d7ea67e87d2b8276,0x2f09c182be6430d1ba79122f06ff86de2e325559b3ad129f85bcc8f3ae7bb6a8) - 转走 (日期: 2021-08-11):每兑换一笔USDC就把钱包内USDC资金全部转给账户2

(账户2: 0x16156F4ae4145F427Ce0Ea5023418831B423beD3),账户2进行了RGT,DDX,RAD的内幕交易,后续将这笔资金的盈利通过交易所直接提现或者对另一个币进行内幕交易。

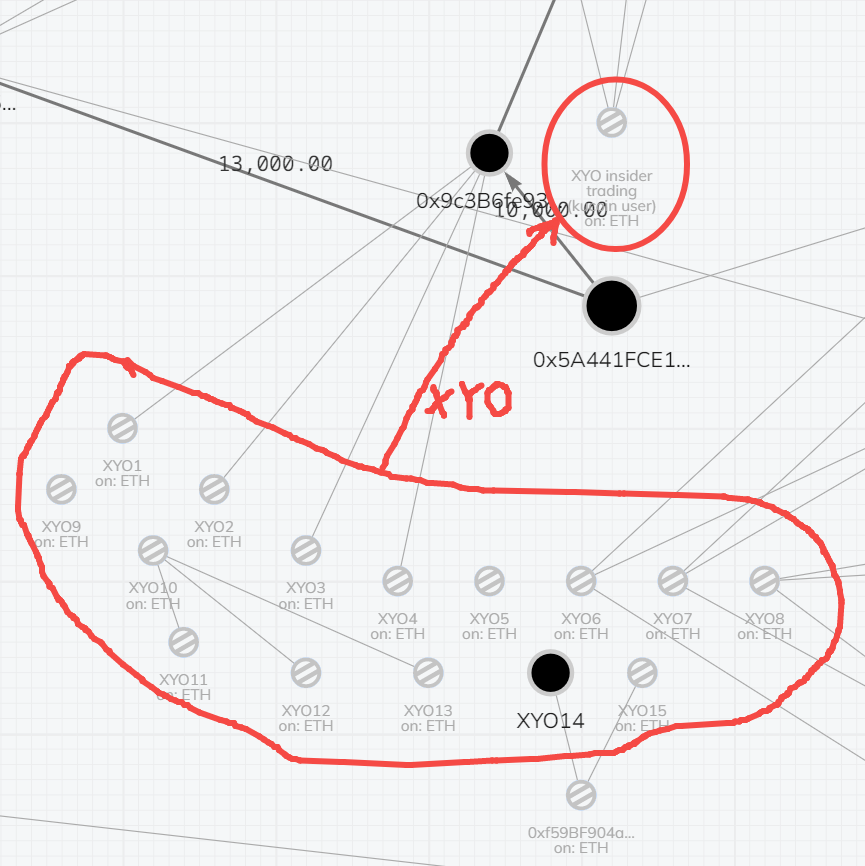

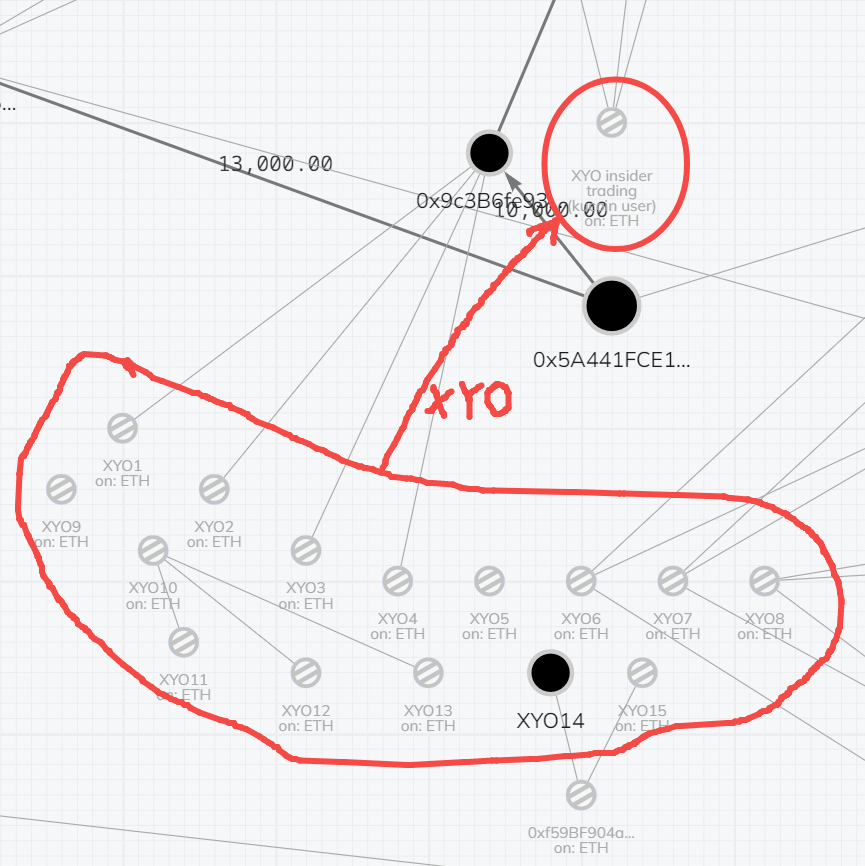

XYO

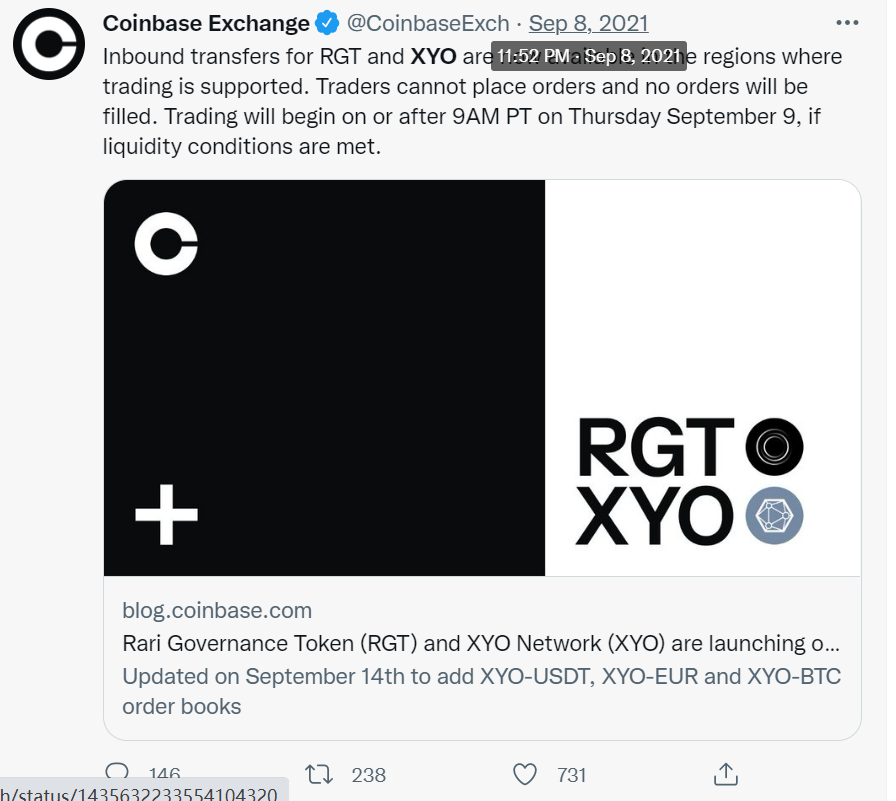

太平洋时间2021年9月8日,coinbase宣布即将推出RGT,XYO

从通知时间的Token价格情况可以看到,XYO的价格趋势与TRIBE一样,且币价暴涨幅度XYO要大多了,从$0.016涨到了$0.05,接近三倍的涨幅

根据大致时间范围,以及起诉书中的线索,可以锁定地址:【XYO insider trader】0xb66f2e596887a48de2ec9f94f3c8188bfef48220

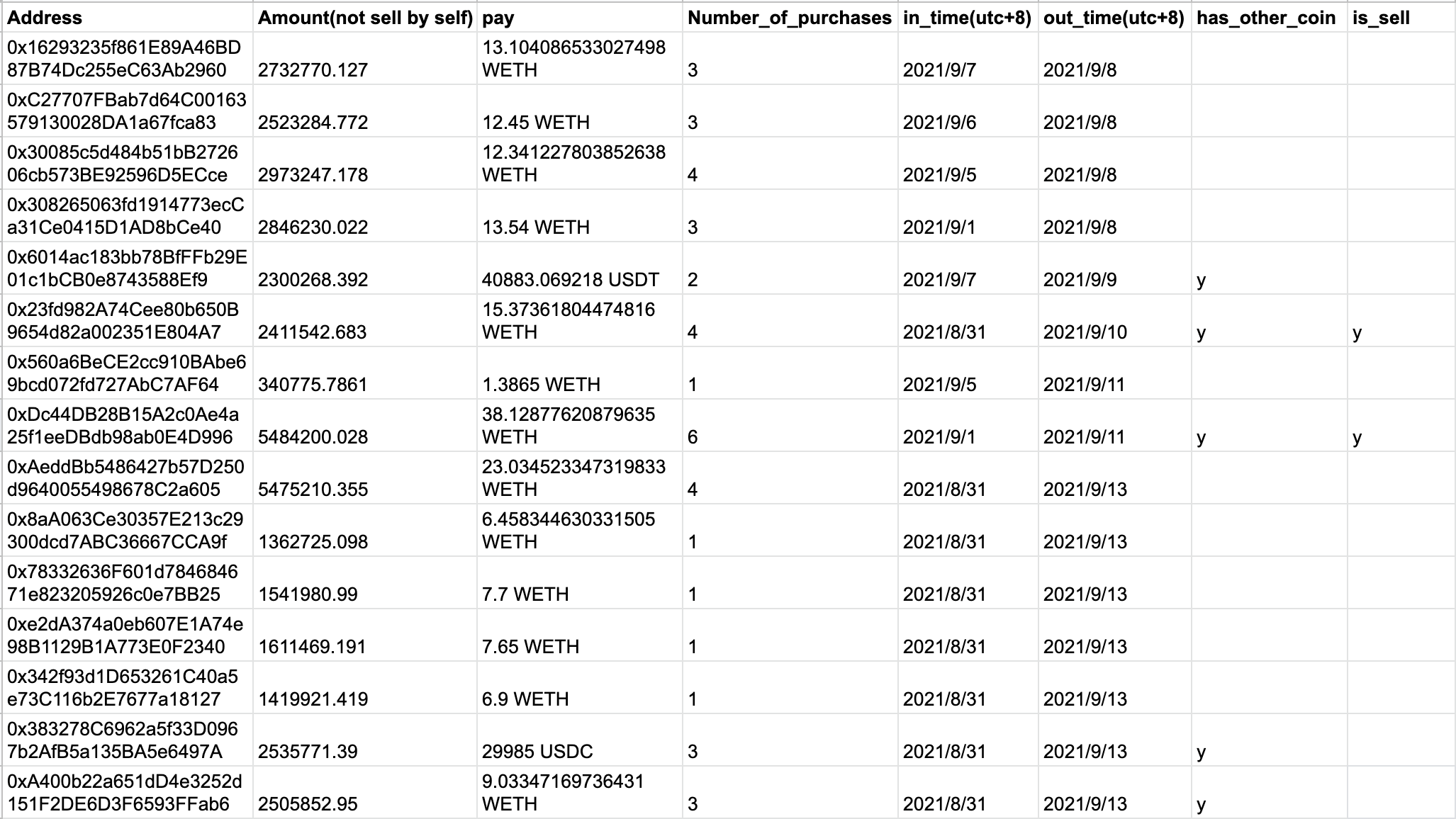

子地址:

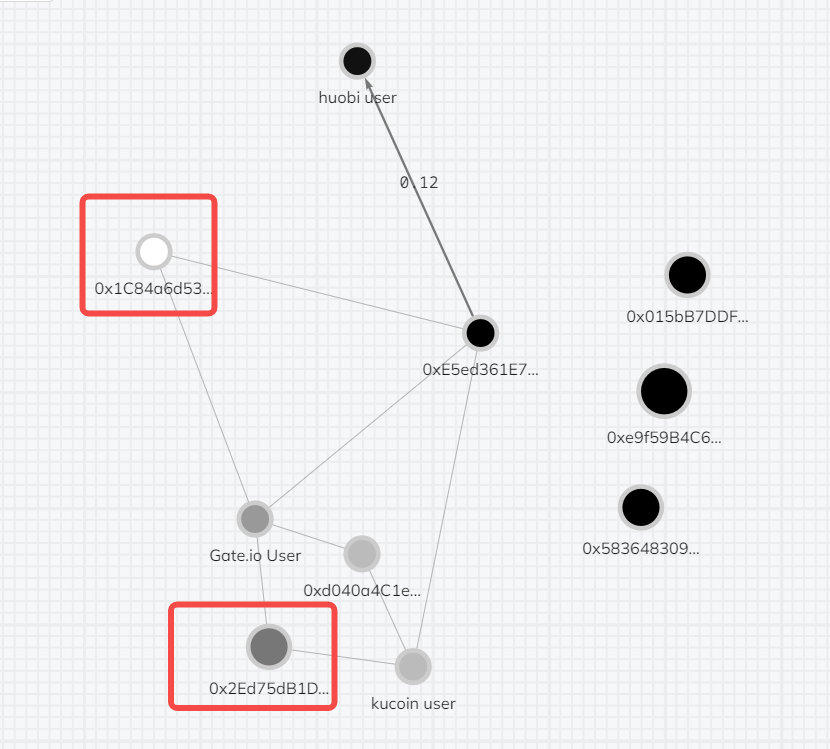

除了这十五个关系紧密的地址外还有其他内还有其他地址,暂不考虑,0x2Ed75dB1DD97e7d6Fc53f1199DfEa5fDD3fDC924,0xF29B895DB945CDB71bCc84C7a6846c6d51114F39)

总计(包含子钱包自己买入卖出的数量):

- 购入花费约88w美金

- WETH 167.10054826544032

- USDT 40883.069218

- USDC 29985

- 卖出得到约160w美金

- WETH 21.348724217279475

- USDT 3716.219193

- USD(KuCoin) 1512132

内幕交易手法:

- 充值:从各个交易所或之前有余额的子账户转出资金到各个小账户,大概15个地址(地址详情见地址清单表)

- 买币:各个小账户从8月31日开始到9月8日结束用转来的ETH或者USD购买token

- 归集:在9月8日之后逐渐将token归集到

【XYO insider trader】(0xb66F2e596887A48de2EC9f94f3C8188BFEf48220),归集一部分后出售,保持持仓量不要过大引起注意 - 卖币:coinbase公告出来后币价大幅增加,账户在10、11、13日分4次出售到kucoin的归集地址,后续直接提现

(4次交易的tx_hash:0xd7acaeddcbe05b91a9886be867aaef57ed1f3e375a2b5df27c4da333d93f506b,0xbc5fde66f1ac9e00a5c7d553c6c9e478947bf6a3723a1a458b333d9210b6892b,0x636d5111cf5b5b0ffc303515a346b7733b326278b91e63c9f8dea79ea7e705af,0x2b7def04f30ee7e55570eba2bf66b1b13223bc2aea4f675b5b084d0032f16d47)

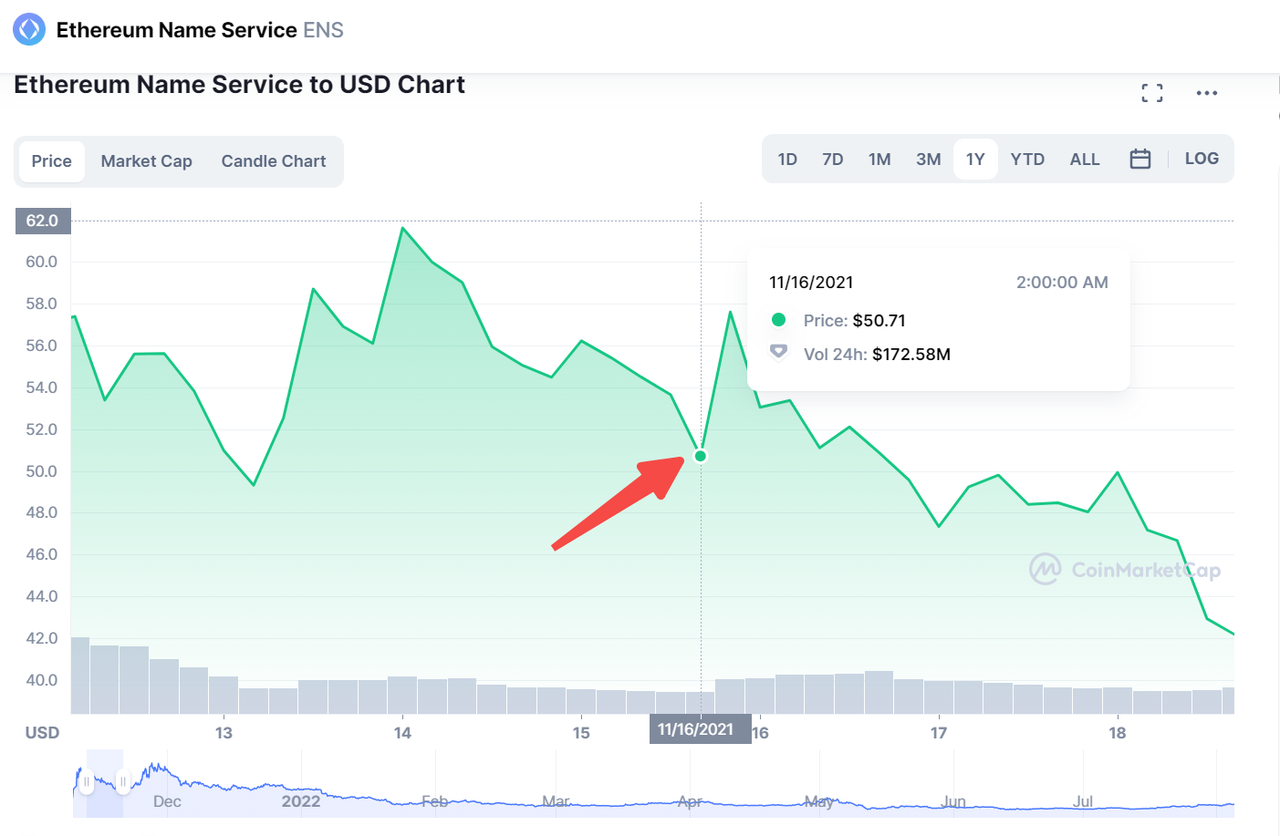

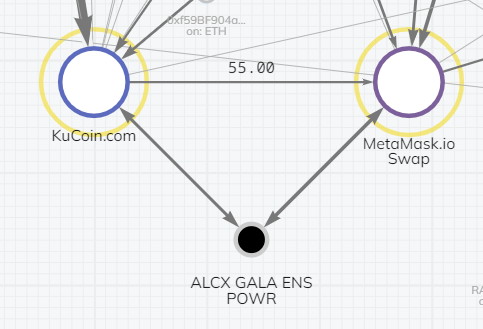

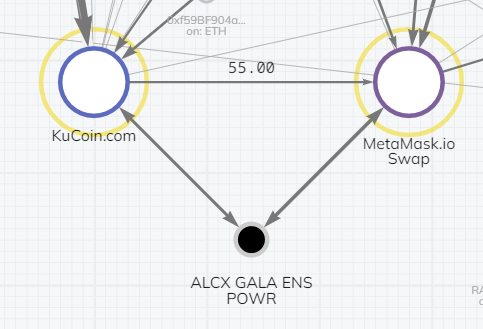

ALCX, GALA, ENS and POWR

2021年11月16日,Coinbase宣布即将推出ALCX,ENS,GALA,MUSD,POWR

根据时间范围可以锁定地址:(【multi insider trader】0xec38a189849d70a224597d87ccc0e6f7c7dba31d)

该地址也主要是通过metamask进行swap,查看历史交易可以发现该账户在2021年11月7日还大量购买了INV和LQTY,可能是coinbase上币计划中途有变,直到2022年1月13日才宣布INV,LQTY,NCT,PRO即将上线,导致该账户提前售出token。其中,INV损失$600,LQTY损失$1200

四个币种受公告影响的价格变化如下

总计:ALCX盈利$1327,GALA盈利$1084,POWR盈利$3053,ENS直接出金到kucoin了,从价格来看盈利$3629

内幕交易手法:

- 注册:从KuCoin大量出金USDC到

(0xec38a189849d70a224597d87ccc0e6f7c7dba31d),为买币囤钱 - 买币:在公告前两小时,调用metamask swap合约买入大量ALCX,GALA,ENS和POWR

- 卖币:公告之后半小时内,交易者通过metamask swap逐渐将Token抛掉

- 转移:将卖币得到的USDC以及买来的ENS,转移到Kucoin交易所的第一次使用账户

(【KuCoin user】0xf3cbeaea782600fda5ace512cfcefce167d966f6),由这个账户从Kucoin进行提现

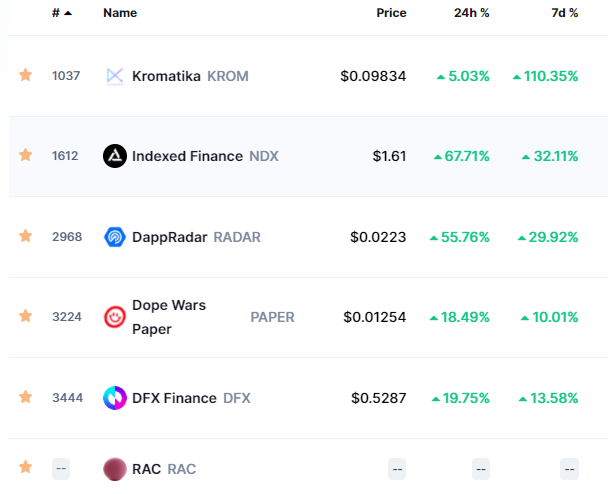

被发现时的TOKEN

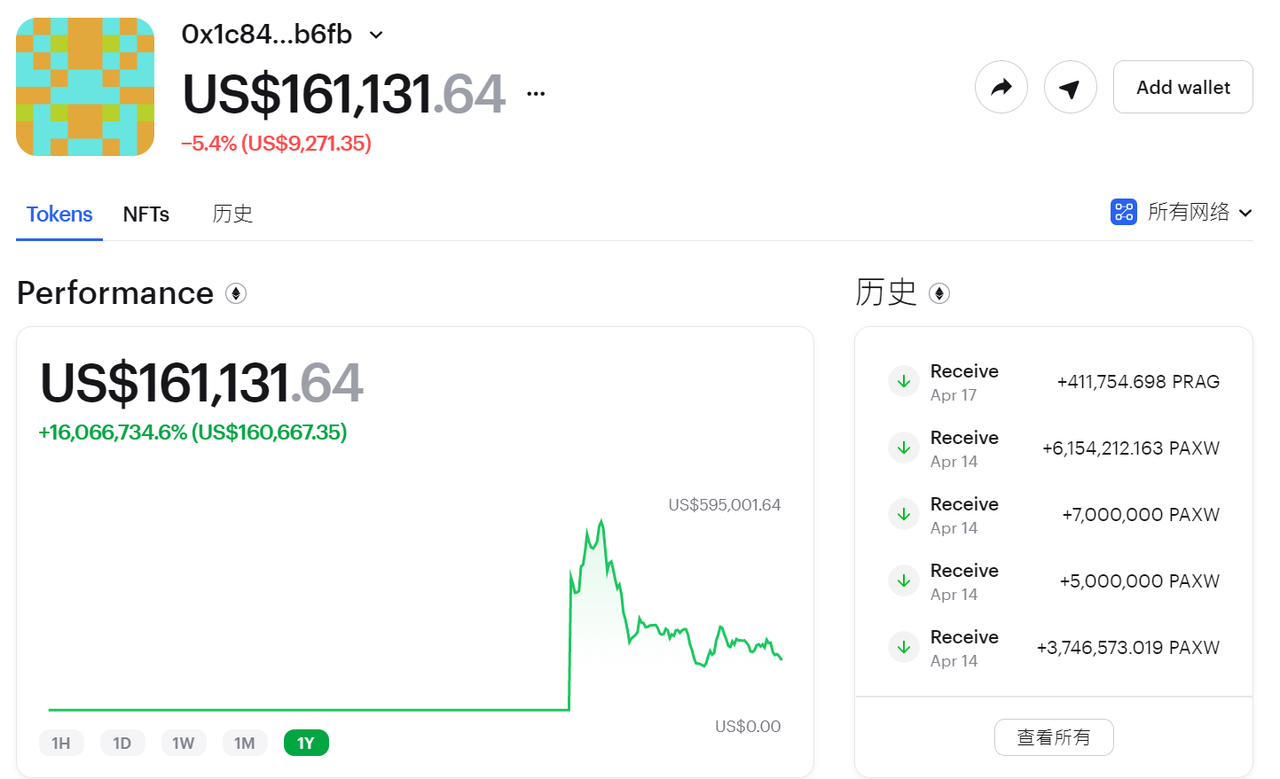

从被@cobie 公开的信息可以找到这次交易的地址,【cobie found】0x1C84a6d53F8950cd06a4016E5f547a089Dd7B6Fb

可以看到这个账户买入的几个币种均在买入后实现了百分之几十上百的升值

通过Zerion可以看到此地址资产价值曲线,在投入26.5w USD后,地址内最高资产有60w USD

Checklist

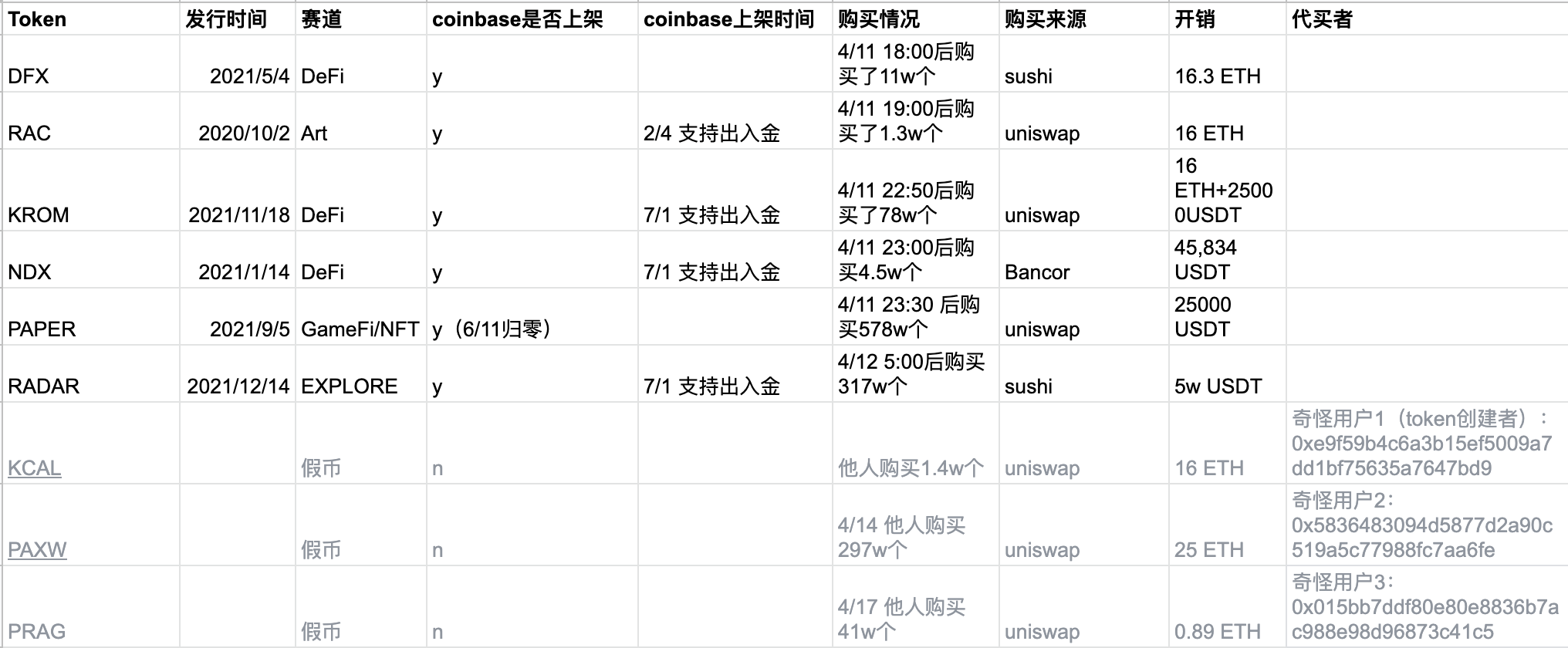

资金来源分析

- 4/11 18:00后在gate充了16 ETH

- 4/11 20:40之后在kucoin充了3次,分别是8.19416234 ETH、8.24914304 ETH 和 16.44190109 ETH

- 4/11 22:51之后在kucoin充了2次,共49930 USDT

- 4/11 23:09 【嫌疑用户2】

(0xE5ed361E7422EBb9cCB3026B500F8e52d26fcdae)转入5000 USDT - 4/12 5:00 huobi充值5w USDT

- 4/12 18:46 【嫌疑用户2】 转入10w USDT(后由【被公开地址】转给

【Gate.io User】 0xe4db6262d2f044e6caf2792a03c837efec8a95b5)

根据资金流向可以持续挖掘出由关联的内幕交易行为,盈利后通过USDT继续资金转移

以下是统计的非法地址和币种

0x1C84a6d53F8950cd06a4016E5f547a089Dd7B6Fb(6个币,剩余疑似假币)

DFX、RAC、KROM、NDX、PAPER、RADAR

0x0x2Ed75dB1DD97e7d6Fc53f1199DfEa5fDD3fDC924(2个币,剩余非内幕交易)

XYO、FOX

内幕交易手法:

- 充值:从kucoin充值大量eth到

(【被公开账户】0x1C84a6d53F8950cd06a4016E5f547a089Dd7B6Fb) - 买入:11日晚通过uniswap和sushiswap大量买入即将上线的新币,缺钱就从kucoin或huobi继续充值eth或USDT

- 结局:12日新币公告之后币价暴涨,网友第一时间就发现了这个目的性极强的诡异“巨鲸”,coinbase开始调查内幕交易

总结

- 从时间维度可以看出,套利者的内幕交易手段,经历了粗糙->谨慎->松懈几个过程:

- 粗糙:一开始的内幕交易行为十分粗糙,仅用一个地址进行交易,之后将收益转到另一个账户继续进行下一个内幕交易(如 TRIBE)

- 谨慎:之后的交易非常谨慎小心,将资金分散到很多个地址,资金来源各不相同,分别买入,归集卖出时也分成好多次卖出,保持自己的持仓量不至于使自己太瞩目(如 XYO)

- 松懈:最后,他们的交易越来越松懈,以至于coinbase宣布上架好几个币的时候,他们只用一个地址进行内幕交易,对自己的意图丝毫不做隐藏

- 攻击者多数时间更喜欢在dex上进行买卖token,如uniswap,sushiswap等,更多的时候将币换成USDT或USDC盈利之后进行子地址之间的流通,也有买了token,等到需要卖出的时候进行归集的行为

- 攻击者经常通过metamask直接进行swap,应该是为了方便省时间

- 攻击者挺注意隐藏自己的,有时的攻击资金直接来源交易所,分发到子地址完成套利后将资金归集后从交易所提现,这些账户仅用一次

- 除此之外,还有其他的token也有内幕交易,本文暂没有继续分析,详细文件可参考

- 已知的交易模式:

- 内幕交易地址从某交易所充值入金稳定币,进行内幕交易后直接将token卖给该交易所,或者在dex上交易完毕后置换成稳定币从交易所提现

- 内幕交易地址完成内幕交易后置换成稳定币,转账给其他也需要交易的子地址

- 内幕交易地址在一个某交易所充值入金,进行内幕交易后直接将token卖给另一交易所

- 在各种不同交易所注册十多个地址并入金,分散购买token,待到要卖时一部分一部分的归集并在交易所卖出

防范

- 监控交易:通过对链上市场交易行为进行监测来发现和防止内幕交易

- 网友投诉:给予投诉者一定奖励可以激发网友积极性,并完善自己的监测体系

- 建立职责划分:对防范内幕交易机制建立、实施方面的职责划分

- 知情人的识别与登记:内幕信息具有重大性和非公开性,对实际工作接触到的未明确信息类型,公司应当结合内幕信息具有的价格敏感性、未公开性特征,进行严格的识别登记