旁路攻擊是針對硬件錢包的最常見攻擊手段。如果擁有足夠的時間、資源和技能,通過旁路攻擊攻擊設備中的電路板,那麼他就有可能竊取到私鑰。目前來說,安全芯片和隱藏錢包(Passphrase)功能是人們討論最多的用來防禦旁路攻擊的辦法。但是由於旁路攻擊更依賴於直接拆卸設備來實施,因此更直接抵禦他的辦法就是拆機自毀機制。本文將介紹 Keystone 設備中屏幕內置的拆機自毀原理,但我們實際上內置了多層拆機自毀機制,這部分我們將不透露更多細節。

什麼是旁路攻擊?

如果您已經閱讀過關於《安全芯片是如何防止敏感信息被旁路攻擊利用》的文章,請直接閱讀下一個章節。如果您還不太清楚這些細節,那麼旁路攻擊其實是對電路板的拆卸來訪問設備一些日常的行為,例如:功耗、操作時間和電磁輻射,從而進行攻擊。每當硬件錢包處理一些敏感信息時,都會在設備中留有一些痕跡,而通過這些痕跡可以拼湊出存儲在設備中的私鑰。Kraken 的實驗證明,儘管攻擊模型沒有考慮隱藏錢包和安全芯片等因素,但只需要對 Trezor 進行15分鐘的物理攻擊就會被完全入侵。

拆機自毀機制在傳統銀行的應用

目前,世界各地大多數的 ATM 機都在通過升級拆機自毀的機制來抵抗物理攻擊,如果監測到有人試圖拆除設備獲取現金時,它會在內部自動銷毀存儲的現金。這種防禦機制有時會觸發其內置的墨水膠囊產生爆炸並污染現金或破壞內部組件從而撕毀現金。這種情況是因為如果竊賊偷走 ATM 機,他們總會有辦法通過某種方式打開它。除此之外,許多用來刷信用卡的 POS 機也有拆機自毀機制。

相比於這些機器,硬件錢包往往更容易受到攻擊。而拆機自毀機制則是最直接有效阻止這類攻擊的辦法,銀行可以在現金破壞掉後重新印錢,您也可以通過重新導入助記詞的方式將一切重新恢復。前提是您的助記詞存儲在一個安全的位置。這就有點像電影*《奇愛博士》*中的末日機器是終極威懾,而你的助記詞才是你的輻射避難所。

拆機自毀機制原理

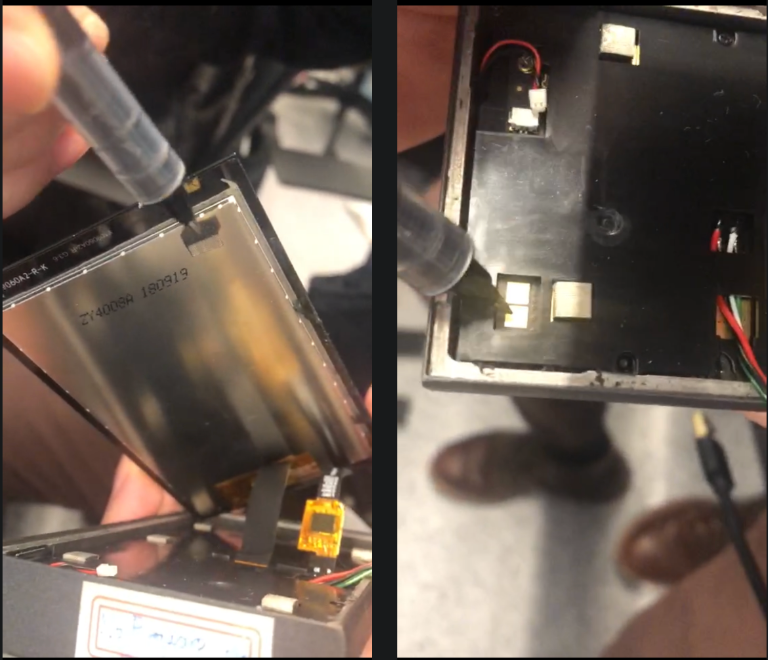

Keystone 硬件錢包並沒有藍牙、WiFi、USB 和 NFC 這類通訊接口,傳輸信息的唯一方式是通過一個可查驗的二維碼或者直接訪問電路板。若想要直接訪問電路板,則需要用一些工具穿過設備主體,但這會導致在這個過程中損壞電路板從而損壞產品。因此大多數針對 Keystone 硬件錢包的物理攻擊,應該會通過拆卸屏幕的方式進行。因為在那個位置,除了 TF 卡槽之外,沒有任何其他端口。因此,攻擊者很有可能通過熱融槍將屏幕周邊的膠水融化掉,進而對電路板進行攻擊。

而 Keystone 硬件錢包包含兩個相互接觸的組件,一個在屏幕裡,一個在電路板上,這兩個組件相互導電,若兩者失去聯繫,電路板上的組件會檢測到屏幕已被移除,則觸發拆機自毀機制,會立即擦除所有敏感信息。觸發拆機自毀機制後設備將無法再次使用。如果您平常喜歡研究設備構造並試圖拆除屏幕,請一定要注意這個機制。

Keystone 設備裡還有一塊鈕扣電池,專門用來觸發拆機自毀機制。電池的壽命大概在兩年左右。如果在兩年後您仍然想通過拆機自毀機制保護您的設備,建議您到時可以更換一個新的 Keystone 專業版 硬件錢包。

針對旁路攻擊和供應鏈攻擊的重要說明

雖然沒有任何一個安全機制可以保證絕對安全,但 Keystone 專業版 硬件錢包的多層拆機自毀機制實實在在的提高了潛在的攻擊成本。旁路攻擊的常見應對方案主要專注在如何減少信息泄露,或者如何模糊與敏感信息的關聯,這也是為什麼私鑰永遠不可能儲存在安全芯片之外的地方。除了安全芯片帶來的安全性,拆機自毀機制能夠進一步提升黑客的攻擊成本。

同樣拆機自毀機制也使供應鏈攻擊更難成功,因為他們需要在不破壞產品的情況下拆卸設備,同時還要清楚如何繞過 Web 真機驗證。可以閱讀 Web 真機驗證的文章,了解 Keystone 硬件錢包如何抵抗供應鏈攻擊。