Introducción

En los años recientes, la aparición de diferentes ecosistemas en el espacio cripto ha sido sorprendentemente rápida. Dicha velocidad se debe a las ideas y la necesidad de “crear algo significativo” antes de que otro grupo de personas innoven primero. Básicamente, efectos del libre mercado.

Sin embargo, entre tantas ideas y percepciones quedan huecos y fallos que son aprovechados por aquellos que, buscan presas como coyotes hambrientos.

“Mal código, Buen contenido”

En este artículo haremos un repaso de los rekts o exploits más llamativos del año.

Bridge rekts

El año empezó con dificultades, un hacker robó aproximadamente $80M de QUBIT Finance al conseguir una vulnerabilidad que le permitía sacar fondos del protocolo de lending en BSC sin depositar los ETH que admitía mediante su puente desde Ethereum; dejando muy mal paradas a la empresas que se dedican a realizar audits.

En el caso de Wormhole, el exploit se debió a que el hacker consiguió evadir la verificación de los “guardians” de Wormhole en la red de Solana logrando así un profit de 120k wETH (aproximadamente $326M al momento del exploit). El equipo de deployers que manejan el bridge intentaron contactar con el hacker ofreciendo una recompensa de $10M a cambio de que regrese los fondos, sin embargo, nunca recibieron respuesta.

¿Qué prefieres, $326M sucios o $10M limpios?.

Por su parte Meter sufrió un ataque de $4.4M mediante una vulnerabilidad en su método deposit del ERC20 Handler, este método sostiene que “si el token que será transferido es un wrapped token nativo, no lo quema ni lo bloquea”, de esa manera el hacker logró drenar toda la liquidity del bridge. Este ataque hizo que hundred finance perdiera $3.3 M debido a su dependencia del meter bridge.

Para los jugadores de Axie Infinity ha sido bastante cruel. Ronin perdió alrededor de $623M, convirtiéndose así en el Rekt más grande de la historia. El hacker logró tomar control de 5 de los 9 nodos validadores para realizar las transacciones. Lo curioso fue que, se dieron cuenta 6 días después que los fondos habían sido drenados, dejando en evidencia la falta de profesionalismo del equipo de RONIN.

Debido a claves comprometidas,el Harmony bridge perdió $100M, en el cual 2 direcciones fueron comprometidas, lo llamativo es que con solo 2 de 5 firmas de la Multisig, este hack fue posible. ¿Es realmente lógico proteger 9 cifras de fondos con solo 2 firmas?, al parecer no…

Nomad Bridge fue víctima de un exploit siguiendo los principios de DeFi, es decir, ser permissionless. Una actualización provocó inadvertidamente que las transacciones con un valor de "messages" 0 se leyeran de forma predeterminada como 0x00, lo cual se definió en la actualización como una root confiable, pasando el verification request. De esta manera luego del primer TX de ataque, los demás exploiters solo tuvieron que copiar y pegar la misma llamada a la función y cambiar su dirección en lugar de la del exploiter anterior. En pocas palabras una piñata de $190M.

El último ataque a bridges del año fue el ataque al BNB Bridge con $586M al momento del hack; el atacante logró falsificar pruebas de depósito en BSC Token Hub, el bridge BNB entre la antigua Binance Beacon Chain y BSC, ahora BNB Chain. Sin embargo, el equipo de Binance detuvo la chain y logró “retener” aproximadamente $430M(1M de BNB) que aún siguen en la direccion del atacante. Al final el hacker solo logró capturar unos $150M al momento del exploit, lo cual representa un 25% del último BNB burn , es decir un grano en la playa de Binance.

CEX rekts

Llama la atención que el 66% de los CEX hacks del 2022 fueron atribuidos a claves privadas, en el caso de LCX se perdieron $7.94M de su hot wallet. Por otro lado, Deribit perdió unos $28M de sus hot wallets de ETH y BTC, como en todos los casos de "compromised keys", solo los expertos pueden decir con certeza qué causó la violación, pero llama la atencion como compañias centralizadas que invierten dinero en ciberseguridad no pueden gestionar la seguridad de sus propias hot wallets.

Por otro lado, 483 usuarios del CEX Crypto.com, vivieron un momento de desesperación mientras sus billeteras se veían vaciadas sin razón alguna. En su momento el CEX negó la presencia de un hack y afirmaba que “all fund are safe”. Finalmente, admitieron su error, prometiendo mejorar las políticas de seguridad y realizar más auditorías.

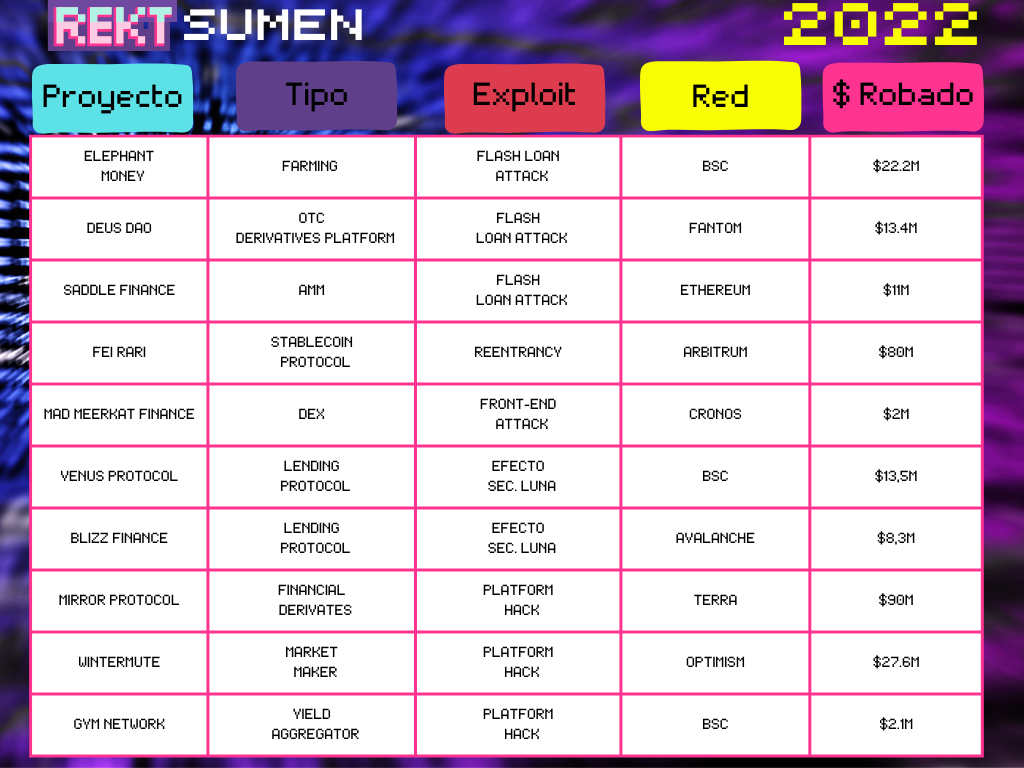

DeFi rekts

Como se puede apreciar en la tabla, los rekts más comunes en defi se debieron a “platform hacks” o también llamadas vulnerabilidades de código, en donde los exploiters se dieron cuenta de fallos, errores en funciones y llamadas que permitían burlar la seguridad de los fondos.

Por otro lado, el segundo tipo de hack más frecuentes fueron los flash loan attacks, los cuales utilizan fondos prestados de plataformas, con el fin de manipular los precios y sacar jugosas ganancias.

En 3er lugar con mayor presencia en el año se lo quedan los Reentrancy attacks, los cuales son causados cuando una función de un contrato realiza una llamada externa a otro contrato que no es de confianza. Luego, el contrato que no es de confianza realiza una llamada recursiva a la función original en un intento de drenar fondos, todo esto antes de que el contrato original actualice el precio o balance.

Los de más exploits fueron atribuidos a vulnerabilidades en oracles, manipulación de precio, front-end attacks, claves privadas comprometidas y efectos secundarios de la caída de LUNA.

A pesar de la gran cantidad de proyectos DeFi víctimas de exploits el fondo total robado se queda en $ 758M, lo cual es menos de la mitad de los $1.8B perdidos en los Bridges, pero es significativamente mayor que lo capturados en los CEXes.

Llama la atención que en la mayoría de proyectos DeFi afectados pertenecen a la red de Ethereum o chains basadas en la EVM. Esto se debe en su mayoría a la experiencia que los hackers o exploiters tienen manejando solidity.

Por su parte los proyectos de Solana también tuvieron gran actividad en temas de hacks. A pesar de que las causas se debieron a 2 fallas en los contratos, un flash loan y una manipulación de precios pura, llama la atención el incremento de casos. Al parecer a los exploiters les empieza a gustar RUST.

DAO rekts

Las DAOs o “Decentralized Autonomous Organizations” pueden ser definidas como grupos centrados en una misión específica que trabajan coordinadamente según un conjunto compartido de reglas codificadas en una blockchain. Sin embargo, estas organizaciones utilizan smart contracts que pueden ser vulnerados y además la mayoría utiliza el concepto de “voting power” en donde los mayores holders tienen más poder decisión que la mayoría, en conclusión, es como una especie de burguesía on-chain.

Audius sufrió un Dao attack cuando un hacker logró reinicializar los contratos de gobernanza delegándose una gran cantidad de tokens de gobernanza. De esta manera, con su voting power aumentado consiguió aprobar una propuesta maliciosa, drenando $6M.

Beanstalk fue el de mayor impacto, luego de que un exploiter se diera cuenta que no existía un delay en la ejecución de las proposals del proyecto, derivando en un flash loan attack de $181M.

Fortress Protocol perdió $3M debido a una vulnerabilidad en su oracle. El exploiter logró manipular el precio de FTS collateral, ya que una función en el código que debía ser privada se podía llamar públicamente; con esto se pudo realizar una propuesta maliciosa que conseguía drenar todos los fondos mediante la manipulación de los precios del collateral FTS.

Build Finance, recibió una propuesta de parte de un usuario que le otorgaba todo el control del contrato del token BUILD así como también de la gobernanza, dicha propuesta fue aceptada ya que el exploiter tenía el suficiente voting power.

Menciones honoríficas.

El año 2022, no todo fue solo de hacks y exploits. Sino también de casos únicos que hicieron temblar a toda la industria o al menos a una gran parte.

FTX

El que fue llamado en su momento TOP 3 exchange, FTX, se declaró en bancarrota luego de una gran cantidad de solicitudes de retiro de fondos por parte de sus inversores, motivada por la poca confianza que ofrecía el FTT (token principal de FTX). A pesar de que Binance estaba dispuesta a ofrecer un rescate, finalmente no lo hizo debido al mal manejo de los fondos de los usuarios de FTX por parte del CEO.

Es importante destacar que FTX es una empresa estadounidense que cumple regulaciones, por lo que el CEO y los demás “peces gordos” tuvieron que vérselas con la ley de EEUU.

Terra/Luna

El caso de Terra Luna es bastante interesante. La stablecoin de LUNA Terra, UST funcionaba mediante un algoritmo que la igualaba al precio del dólar (USD), sin embargo esta cripto no estaba respaldada con reservas de $ reales como pretender ser USDT y USDC, sino con LUNA.

Esto daba a entender que mientras el market cap de LUNA se mantuviera por encima del de UST, todo estaría bien… pero no fue así…

La bomba explotó cuando el market cap de UST superó al de LUNA, millones usuarios intentaron deshacerse de sus UST tomando cualquier gota de liquidez de cualquier exchange. Por primera vez se vio un orderbook de binance completamente vacío. Dejando como resultado final un -99% y los sueños y esperanzas de los LUNAtics completamente ahogados.

Conclusión

El effective altruism que varios usuarios intentan vender es algo fácil de decir, pero difícil de obtener.

El 2022 fue un año histórico, el gran número de escándalos como las caídas de FTX, LUNA y el Ronin Bridge (siendo este último el rekt más grande de la historia) dejan bien claro que el espacio cripto aún sigue creciendo y está empezando a darse golpes. Estos golpes han dado herramientas a las ideas de regulación que muchas personalidades intentan implementar a las criptos desde sus inicios.

Estas ocurrencias dejan en evidencia que el “crypto space” (y especialmente DeFi) aun sigue en pañales y todavía hay muchos aspectos por mejorar… y golpes que recibir…

“El dolor es temporal, la victoria es eterna”.